Guide des Transferts FTP, SFTP et FTPS

Ce guide couvre l'utilisation des protocoles FTP, SFTP et FTPS pour les transferts de fichiers dans S-Filer Portal, y compris l'authentification par clé publique SSH pour une sécurité renforcée.

Aperçu

S-Filer Portal supporte l'utilisation des protocoles standards FTP, SFTP et FTPS. Il est donc possible d'utiliser des logiciels clients qui supportent ces protocoles pour ainsi accéder à votre compte S-Filer Portal et transférer des fichiers via ces protocoles.

Les sections suivantes décrivent les différents protocoles de communication disponibles dans S-Filer Portal :

Transferts FTP

Le protocole FTP est supporté par S-Filer Portal, mais son utilisation n'est pas recommandée du fait que ce protocole n'est pas sécurisé. L'information, incluant le nom d'utilisateur, le mot de passe et les fichiers, qui circule sur un protocole FTP n'est pas chiffrée ce qui signifie que l'identité de l'utilisateur et le contenu du fichier envoyé ou reçu peuvent être interceptés par un tiers qui écouterait sur le fil de communication. Il est toutefois possible d'utiliser ce protocole à l'intérieur d'un réseau totalement sécurisé.

Pour être utilisé, le protocole FTP doit être configuré par l'administrateur. Par défaut, le port utilisé est le port 21. L'exemple suivant montre l'utilisation du client FTP de Windows XP.

Si le serveur multi protocoles S-Filer Portal est par exemple sur une machine nommée « acme », il est possible d'accéder au compte S-Filer Portal via l'explorateur Windows en tapant : <ftp://acme/. Une identification sera demandée via l'écran suivant :

Utilisez le même nom d'utilisateur et le même mot de passe utilisés pour l'identification au portail S-Filer Portal. Si le nom d'utilisateur provient d'un domaine externe à S-Filer Portal (si par exemple les utilisateurs proviennent d'un répertoire Active Directory), ajoutez ce nom de domaine à la suite du nom d'utilisateur. Par exemple, si le nom d'utilisateur est bsmith et que le domaine nommé okiok.com est utilisé, le nom d'utilisateur sera bsmith@okiok.com.

Une fois authentifié, l'utilisateur aura accès à ses fichiers et à ceux des communautés dont il est membre. Il est à noter que le nom des communautés utilisé en mode FTP est le nom court de la communauté et non sa description comme pour l'interface Web. Il est maintenant possible d'envoyer et de recevoir des fichiers via le protocole FTP.

Il est très important de sélectionner le bon domaine pour s'authentifier. Une fois authentifié, vous pourrez accéder aux communautés auxquelles vous êtes membres et accéder aux fichiers.

Note: En mode FTP, vous ne verrez que le nom abrégé des communautés et non la description.

Transferts FTPS

Le protocole FTPS est supporté par S-Filer Portal. Ce protocole est un protocole FTP sur un canal sécurisé. Il est fortement recommandé de remplacer le protocole FTP par celui-ci.

Pour être utilisé, le protocole FTPS doit être configuré par l'administrateur. Par défaut, le port utilisé est le port 990. L'exemple suivant montre l'utilisation du client FTPS « Core FTP ». Voici la configuration nécessaire pour se connecter au serveur :

Utilise le même nom d'utilisateur et le même mot de passe utilisés pour l'identification au portal S-Filer Portal. Si le nom d'utilisateur provient d'un domaine externe à S-Filer Portal (si par exemple les utilisateurs proviennent d'un répertoire Active Directory), ajouter ce nom de domaine à la suite du nom d'utilisateur. Par exemple, si le nom d'utilisateur est bsmith et que le domaine nommé okiok.com est utilisé, votre nom d'utilisateur sera bsmith@okiok.com.

Une fois authentifié, l'utilisateur aura accès à ses fichiers et à ceux des communautés dont il est membre. Il est à noter que le nom des communautés utilisé en mode FTPS est le nom court de la communauté et non sa description comme pour l'interface Web. Il est maintenant possible d'envoyer et de recevoir des fichiers via le protocole FTPS.

Note: Vérifiez votre configuration FTP pour vous assurer d'utiliser le bon nom de domaine.

Tous les transferts FTP et FTPS doivent utiliser le mode passif.

Voir ici-bas comment configurer le mode passif pour le fureteur FileZilla.

Si vous prévoyez utiliser des caractères accentués, vous devriez configurer votre client FTP ou FTPS en mode UTF8.

À votre première utilisation du mode FTPS, vous recevrez sans doute un message vous demandant de faire confiance au certificat émis pour S-Filer Portal. Vous devrez accepter.

Une fois que vous vous connectez de cette façon, vous pouvez accéder à vos propres fichiers ainsi que ceux de la communauté à laquelle vous appartenez. Vous pouvez télécharger et télécharger ces fichiers à l'aide FTPS.

Remarque: Lorsque vous utilisez FTPS, seul le nom court de chaque communauté apparait (et non la description).

Transferts SFTP

Le protocole SFTP est supporté par S-Filer Portal. Ce protocole est un protocole de transfert sécurisé sur une couche SSH. Il est recommandé de remplacer les protocoles FTP par celui-ci.

Pour être utilisé, le protocole SFTP doit être configuré par l'administrateur. Par défaut, le port utilisé est le port 22. L'exemple suivant montre l'utilisation du client SFTP « Core FTP ». Voici la configuration nécessaire pour se connecter au serveur :

Utilisez le même nom d'utilisateur et le même mot de passe utilisés pour vous authentifier à S-Filer Portal. Si le nom d'utilisateur provient d'un domaine externe à S-Filer Portal (si par exemple les utilisateurs proviennent d'un répertoire Active Directory), ajoutez ce nom de domaine à la suite du nom d'utilisateur. Par exemple, si le nom d'utilisateur est bsmith et le domaine nommé okiok.com est utilisé, le nom d'utilisateur sera bsmith@okiok.com.

Note: Vous assurer d'utiliser le bon nom de domaine, voir figure 36 pour les détails concernant les utilisateurs AD

Lors de la première utilisation via ce serveur, il sera demandé d'accepter la clé du serveur S-Filer Portal.

Une fois que vous vous connectez de cette façon, vous pouvez accéder à vos propres fichiers ainsi que ceux de la communauté à laquelle vous appartenez. Vous pouvez télécharger et télécharger ces fichiers en utilisant SFTP. Remarque: Lorsque vous utilisez SFTP, seul le nom court de chaque communauté apparait (et non la description).

Authentification par Clé Publique SSH

L'authentification par clé publique SSH fournit une alternative plus sécurisée à l'authentification par mot de passe pour les transferts SFTP. Cette méthode utilise des paires de clés cryptographiques au lieu des mots de passe, éliminant le besoin de transmettre des mots de passe sur le réseau et offrant une sécurité renforcée.

Prérequis

- Accès au Portail S-Filer avec privilèges administrateur

- Paire de clés SSH générée sur le système client

- Logiciel client SFTP installé sur le système client

Aperçu

L'authentification par clé publique SSH fonctionne en utilisant une paire de clés cryptographiques :

- Clé privée : Conservée de manière sécurisée sur le système client et jamais partagée

- Clé publique : Stockée sur le serveur S-Filer et utilisée pour vérifier l'identité du client

Lorsqu'un client tente de se connecter via SFTP, le serveur utilise la clé publique pour vérifier que le client possède la clé privée correspondante, sans que la clé privée ne soit jamais transmise.

Étapes de Configuration

Étape 1 : Générer une Paire de Clés SSH

Sur votre système client, générez une paire de clés SSH en utilisant l'une des méthodes suivantes :

Utilisation d'OpenSSH (Linux/macOS) :

ssh-keygen -t rsa -b 4096 -C "votre-email@exemple.com"Utilisation de PuTTYgen (Windows) :

- Téléchargez et installez PuTTYgen

- Cliquez sur "Generate" et bougez votre souris pour créer de l'aléatoire

- Sauvegardez à la fois la clé publique et la clé privée

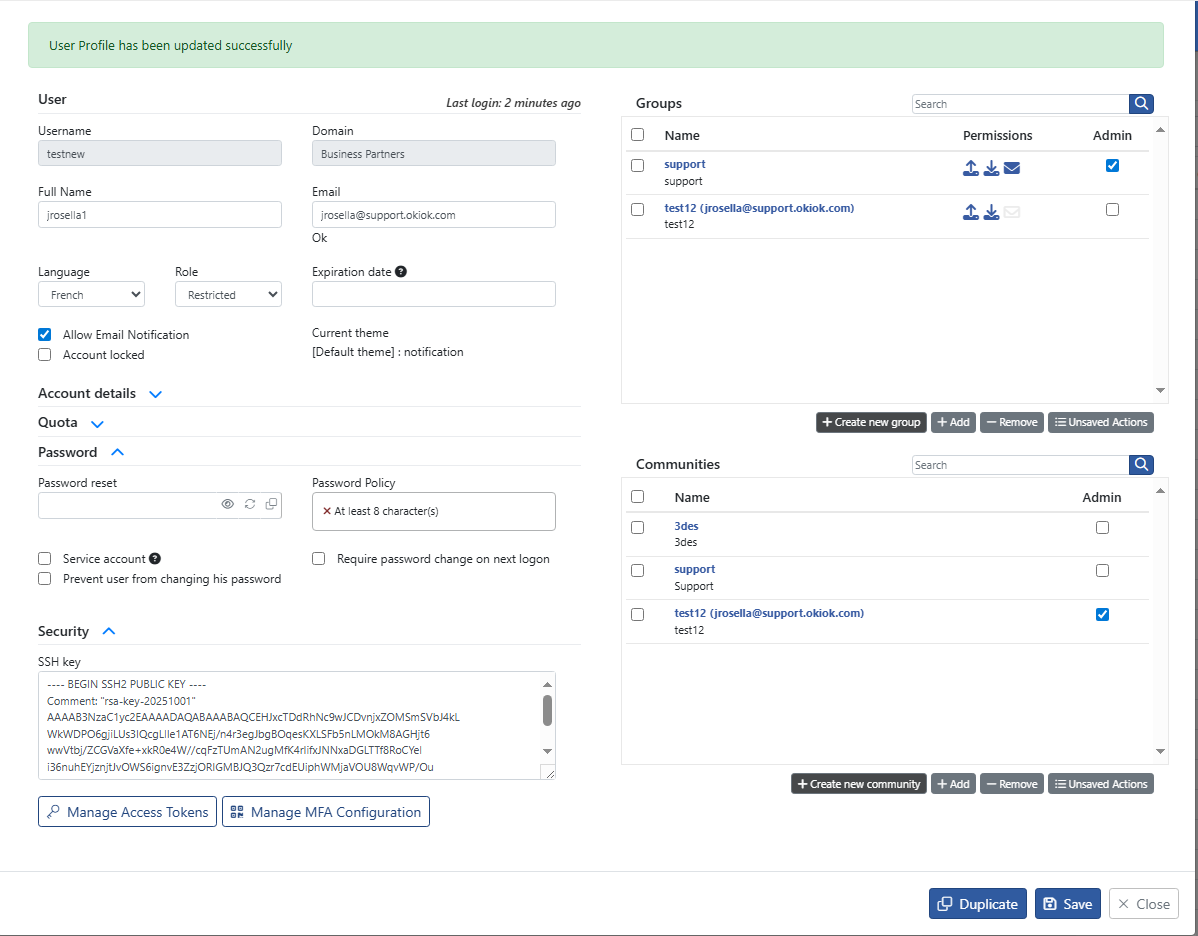

Étape 2 : Configurer la Clé Publique dans S-Filer

- Connectez-vous au Portail S-Filer en tant qu'administrateur

- Dans le menu de gauche, cliquez sur "Utilisateurs" et sélectionnez le compte utilisateur qui doit se connecter avec la clé publique

- Dans Sécurité → Clé SSH, collez le contenu de la clé publique

- La clé publique devrait commencer par "---- BEGIN SSH2 PUBLIC KEY ----"

- Cliquez sur "Sauvegarder"

Étape 3 : Configurer le Client SFTP

Configurez votre client SFTP pour utiliser la clé privée pour l'authentification :

Utilisation de SFTP en ligne de commande :

sftp -i /chemin/vers/cle_privee nom_utilisateur@serveur-sfiler.comUtilisation de FileZilla :

- Allez dans Édition → Paramètres → SFTP

- Ajoutez votre fichier de clé privée

- Connectez-vous en utilisant le nom d'utilisateur et l'adresse du serveur

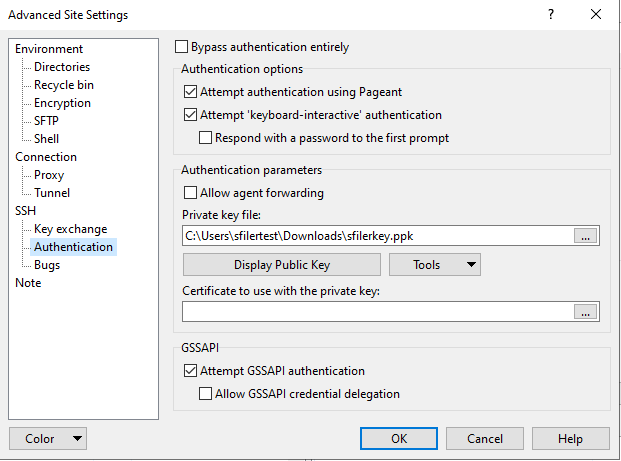

Utilisation de WinSCP sur Windows :

- Ouvrez les Paramètres Avancés pour le site

- Sous SSH → Authentification

- Ajoutez votre fichier de clé privée

- Connectez-vous en utilisant le nom d'utilisateur et l'adresse du serveur

Considérations de Sécurité

- Gardez votre clé privée sécurisée et ne la partagez jamais

- Utilisez des phrases de passe fortes pour votre clé privée

- Effectuez une rotation régulière des clés SSH

- Surveillez les journaux d'accès SFTP pour détecter les tentatives non autorisées

Dépannage

Problèmes courants et solutions :

Connexion refusée :

- Vérifiez que l'adresse et le port du service SFTP sont corrects. Souvent S-Filer est configuré pour utiliser un port différent du port par défaut 22

- Vérifiez les paramètres du pare-feu pour le port correspondant

Échec d'authentification :

- Assurez-vous que la clé publique est correctement ajoutée à S-Filer

- Vérifiez que la clé privée correspond à la clé publique

- Vérifiez les permissions du fichier de la clé privée (devrait être 600 sur Linux)

Le serveur SFTP demande un mot de passe :

- Assurez-vous que la clé privée est correctement configurée dans le client SFTP

Bonnes Pratiques

- Implémentez des politiques de rotation des clés

- Surveillez et journalisez toutes les tentatives d'accès SFTP

- Utilisez des algorithmes de chiffrement forts (RSA 4096 bits ou Ed25519)

- Auditez régulièrement l'utilisation des clés SSH et supprimez les clés inutilisées