Gouvernance

& conformité

& conformité

Gouvernance optimale

en cybersécurité

Les systèmes d’information représentent plus de 20% du budget annuel d’une entreprise. Ainsi, il est essentiel qu’ils soient adaptés au contexte de chaque entreprise et à ses objectifs d’affaires.

Le contexte technologique actuel et la croissance des risques de sécurité incitent les organisations à se doter d’un programme de sécurité structuré, adapté et responsable.

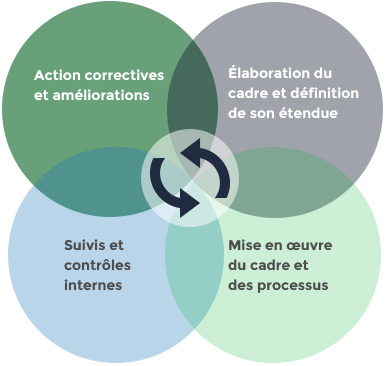

La «Gouvernance de la cybersécurité ou «Gouvernance TI» (en anglais «IT governance») renvoie aux moyens de gestion de la sécurité informationnelle ainsi qu’aux moyens de régulation des systèmes de sécurité mis en place dans une entreprise pour atteindre ses objectifs. A ce titre, la gouvernance de la sécurité est un processus continu faisant partie intégrante de la culture d’une entreprise, intégrant la gestion de risques et alignée stratégiquement sur ses objectifs s’affaires. Elle fixe les règles de sécurité tactiques et opérationnelles, tel que la mise en place des contrôles appropriés. Elle assure de ce fait une mise en conformité aux normes applicables et une cohérence dans la mise en œuvre du cadre normatif. Que vous soyez soumis aux normes NIST 800-53, ISO 27000 ou PCI DSS (Payment Card Industry Data Security Standard), beaucoup d’entreprises doivent se conformer à des exigences spécifiques et adopter les meilleures pratiques en cybersécurité. Élaborer des politiques, des directives et des procédures est le point de départ du cadre de gouvernance, en établissant un programme de sécurité global pour assurer l’application des principes, des mesures de sécurité et des contrôles de sécurité au sein de votre entreprise.

Nos services

Gouvernance

Cadre normatif

Audits et évaluations

Gestion des risques

Architecture de sécurité