Installation

Introduction

Ce guide fournit des instructions complètes pour installer et configurer RAC/M Identity dans un environnement sur site. Il couvre les exigences système, la configuration de la base de données, le processus d'installation complet et la configuration post-installation du service.

Déploiement SaaS

Si vous utilisez RAC/M Identity en tant que service (SaaS), l'installation et la configuration de l'infrastructure sont entièrement gérées par OKIOK, et vous pouvez passer directement aux étapes de configuration décrites dans la section Concepts. Ce guide d'installation est uniquement requis pour les déploiements sur site ou dans le cloud privé.

Ce que couvre ce guide

Ce guide d'installation est organisé selon les sections suivantes :

- Exigences système : Spécifications matérielles, exigences logicielles et navigateurs Web supportés

- Configuration de la base de données et SQL Server : Exigences détaillées pour les trois bases de données RAC/M Identity, configuration réseau, permissions utilisateur et options d'authentification

- Processus d'installation : Instructions étape par étape pour exécuter l'installateur RAC/M Identity, incluant des captures d'écran pour chaque étape

- Configuration post-installation : Configuration des connexions à la base de données et démarrage du service RAC/M Identity

Configuration minimale pour RAC/M Identity

La configuration de votre base de données SQL Server — locale ou distante — est l'une des décisions les plus importantes affectant vos besoins matériels. Les spécifications fournies ci-dessous vous aideront à évaluer les exigences pour votre déploiement particulier.

Spécifications matérielles pour RAC/M Identity

Les spécifications matérielles suivantes sont requises pour le serveur d'application RAC/M Identity. Celles-ci s'ajoutent aux exigences de SQL Server lorsque la base de données est installée sur la même machine.

- Espace disque : 4 Go minimum pour l'application

- Mémoire : 8 Go de RAM minimum

- Stockage de la base de données :

- Fichiers de données : 140 Go pour une grande base de données

- Fichiers journaux : 2 Go pour une grande base de données

Conseil

Les besoins réels de stockage varieront en fonction du nombre d'identités, de comptes, d'actifs et du volume de données historiques conservées. Planifier la croissance et envisager la mise en œuvre de stratégies régulières de maintenance et d'archivage de la base de données.

Exigences logicielles

Environnement d'exécution Java

- OpenJDK 15 (inclus dans la distribution RAC/M Identity)

Serveur Web

- Serveur Web Jetty (intégré dans l'installateur RAC/M Identity)

Serveur de base de données

- Microsoft SQL Server 2016 ou ultérieur

- Azure SQL Database

Note

S'assurer que votre instance SQL Server est correctement configurée avec une allocation de mémoire appropriée, des politiques de sauvegarde et des paramètres de sécurité avant d'installer RAC/M Identity.

Navigateurs Web supportés

RAC/M Identity est compatible avec les navigateurs Web suivants :

- Microsoft Edge

- Mozilla Firefox

- Google Chrome

Configuration de la base de données et SQL Server

Cette section décrit les exigences de configuration de SQL Server pour RAC/M Identity.

Configuration de SQL Server

RAC/M Identity nécessite trois bases de données distinctes sur la même instance SQL Server :

- Base de données de configuration : Contient les configurations système et les définitions de séquences de traitement (nom par défaut :

RACM_CONFIG) - Base de données de données : Contient les données d'identité et d'accès de l'organisation (nom par défaut :

RACM_DATA) - Base de données de workflow : Contient les tables de gestion des tâches du contrôleur de workflow (nom par défaut :

RACM_WORKFLOW)

Exigences réseau

L'instance SQL Server doit être disponible via le protocole TCP/IP. S'assurer que :

- Le protocole TCP/IP est activé dans le Gestionnaire de configuration SQL Server

- Le SQL Server est configuré pour écouter sur l'interface réseau appropriée

- Les règles de pare-feu autorisent les connexions au port SQL Server (généralement 1433)

Exigences de l'utilisateur de la base de données

RAC/M Identity nécessite un compte utilisateur de base de données avec des permissions spécifiques :

- Le compte doit avoir le rôle db_owner sur les trois bases de données (

RACM_CONFIG,RACM_DATAetRACM_WORKFLOW) - Les tables et fonctions de la base de données seront automatiquement créées au premier démarrage du service RAC/M Identity

- Le compte nécessite les permissions CREATE TABLE, CREATE FUNCTION et CREATE PROCEDURE

Important

L'utilisateur de la base de données doit avoir des permissions de niveau propriétaire car RAC/M Identity gère automatiquement le schéma de la base de données, incluant la création et la modification de tables, procédures stockées et fonctions lors du démarrage et des mises à jour.

Authentification de la base de données

RAC/M Identity se connecte à SQL Server en utilisant le pilote JDBC Microsoft.

Pour des informations détaillées sur les options d'authentification et les formats de chaînes de connexion, consulter la documentation Microsoft : Connexion à SQL Server avec le pilote JDBC

Installation de RAC/M Identity

Cette section décrit le processus d'installation de RAC/M Identity, couvrant à la fois les nouvelles installations et les mises à jour de déploiements existants.

Aperçu de l'installation

L'installation de RAC/M Identity est effectuée à l'aide d'un installateur graphique qui vous guide tout au long du processus de configuration. L'installateur gère :

- Le déploiement des fichiers d'application dans le répertoire d'installation sélectionné

- La configuration du dossier d'installation et des raccourcis

- La configuration de la connexion à la base de données pour les trois bases de données requises (Configuration, Données et Workflow)

Le même installateur est utilisé pour les nouvelles installations et les mises à jour. L'installateur détectera automatiquement si RAC/M Identity est déjà installé et proposera des options pour l'installation complète ou le mode de mise à jour.

Démarrage de l'installation

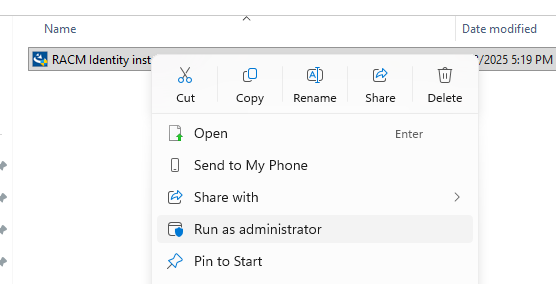

Pour commencer l'installation de RAC/M Identity :

Copier le fichier

RACM Identity installer.exesur le serveur cible où RAC/M Identity sera installé.Cliquer avec le bouton droit sur le fichier

RACM Identity installer.exeet sélectionner Exécuter en tant qu'administrateur.

Si le Contrôle de compte d'utilisateur Windows vous le demande, cliquer sur Yes pour permettre à l'installateur d'apporter des modifications à votre système.

Dans le premier écran, cliquer sur OK.

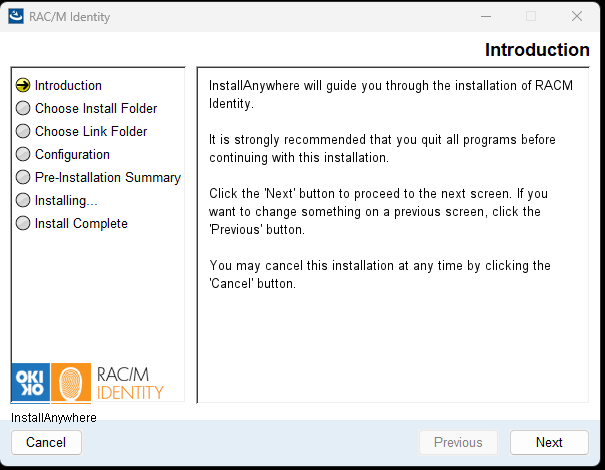

L'écran Introduction apparaît, fournissant un aperçu du processus d'installation. Lire les informations et cliquer sur Ok pour continuer.

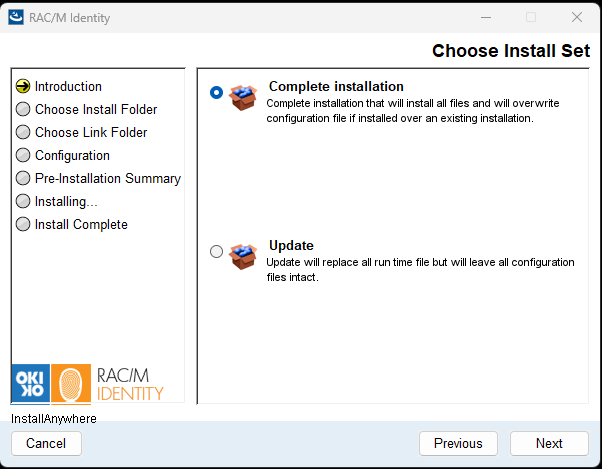

Dans l'écran Choose install set, sélectionner le type d'installation approprié :

- Complete installation : Cette option installe tous les fichiers et écrasera les fichiers de configuration si vous installez sur une installation existante. Choisir cette option pour les nouvelles installations.

- Update : Cette option remplace tous les fichiers d'exécution mais laisse tous les fichiers de configuration intacts. Choisir cette option lors de la mise à jour d'une installation RAC/M Identity existante.

Sélectionner l'option appropriée et cliquer sur Next.

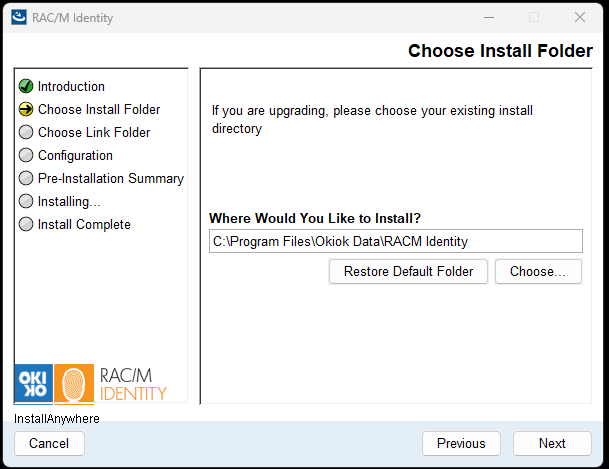

Dans l'écran Choose install folder, spécifier où RAC/M Identity sera installé :

- Pour les nouvelles installations, vous pouvez utiliser l'emplacement par défaut ou cliquer sur Choose... pour sélectionner un répertoire différent.

- Pour les mises à niveau, sélectionner votre répertoire d'installation RAC/M Identity existant pour assurer une mise à niveau appropriée de l'application.

- Cliquer sur Restore Default Folder pour réinitialiser au chemin d'installation par défaut si nécessaire.

Le chemin d'installation par défaut est généralement :

C:\Program Files\Okiok Data\RACM IdentityUne fois que vous avez confirmé ou sélectionné le répertoire d'installation, cliquer sur Next.

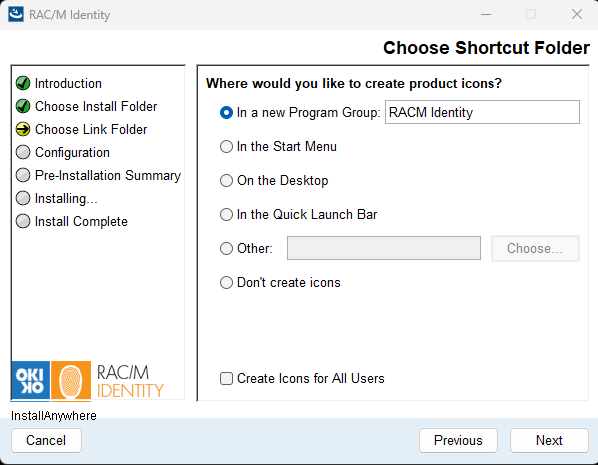

Dans l'écran Choose Shortcuut Folder, sélectionner où vous souhaitez créer les raccourcis du programme RAC/M Identity :

Sélectionner vos options préférées et cliquer sur Next.

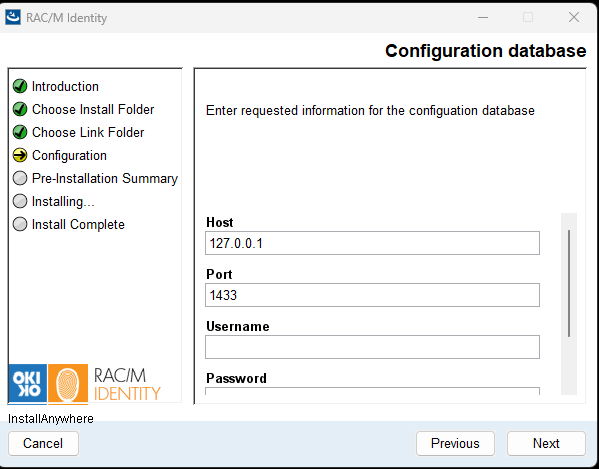

Dans l'écran Configuration database, entrer les informations de connexion pour la base de données de configuration :

- Host : Entrer le nom d'hôte ou l'adresse IP du SQL Server (par exemple,

127.0.0.1pour un serveur local ou le nom du serveur). - Port : Entrer le numéro de port SQL Server (par défaut :

1433). - Username : Entrer le compte utilisateur de la base de données avec les permissions db_owner sur la base de données de configuration.

- Password : Entrer le mot de passe du compte utilisateur de la base de données.

Cliquer sur Next pour passer au résumé pré-installation.

- Host : Entrer le nom d'hôte ou l'adresse IP du SQL Server (par exemple,

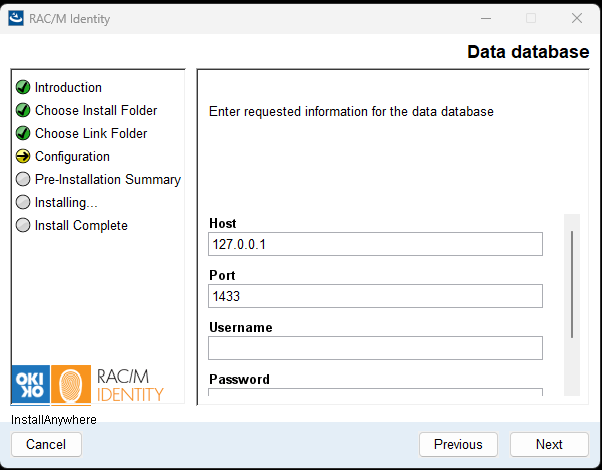

Dans l'écran de configuration Data database, entrer les informations de connexion pour la base de données de données :

- Host : Entrer le nom d'hôte ou l'adresse IP du SQL Server.

- Port : Entrer le numéro de port SQL Server (par défaut :

1433). - Username : Entrer le compte utilisateur de la base de données avec les permissions db_owner sur la base de données de données.

- Password : Entrer le mot de passe du compte utilisateur de la base de données.

Cliquer sur Next pour continuer.

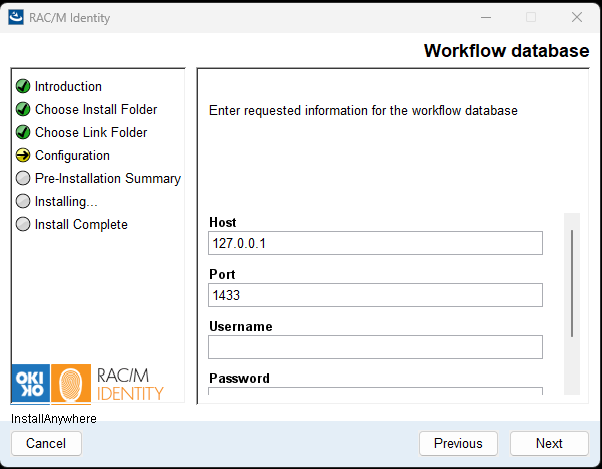

Dans l'écran de configuration Workflow database, entrer les informations de connexion pour la base de données de workflow :

- Host : Entrer le nom d'hôte ou l'adresse IP du SQL Server.

- Port : Entrer le numéro de port SQL Server (par défaut :

1433). - Username : Entrer le compte utilisateur de la base de données avec les permissions db_owner sur la base de données de workflow.

- Password : Entrer le mot de passe du compte utilisateur de la base de données.

Cliquer sur Next pour passer à la configuration de la prochaine base de données.

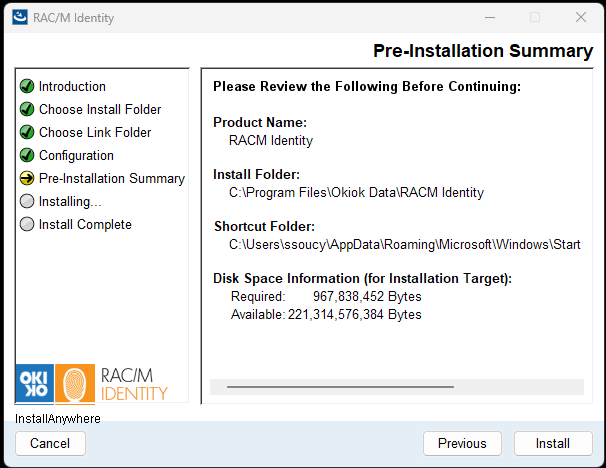

L'écran Pre-Installation Summary affiche un résumé de tous les paramètres d'installation que vous avez configurés :

Vérifier les informations suivantes :

- Install Folder : Le répertoire où RAC/M Identity sera installé

- Disk Space Information : Affiche l'espace disque requis par rapport à l'espace disque disponible sur la cible d'installation

Lorsque vous êtes satisfait de la configuration, cliquer sur Install pour commencer le processus d'installation.

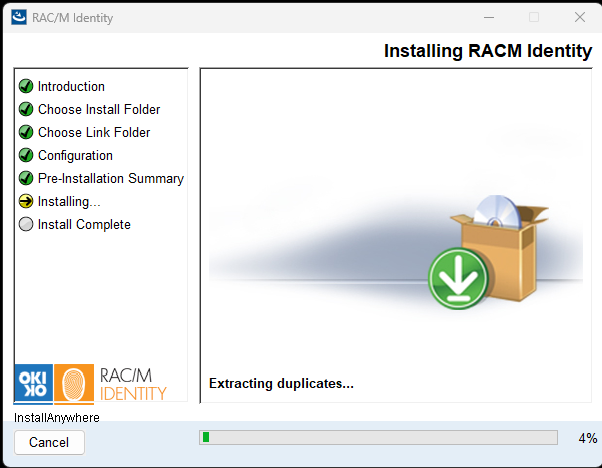

L'écran Installing RACM Identity affiche la progression de l'installation :

Durant cette phase, l'installateur va :

- Extraire et copier les fichiers d'application dans le répertoire d'installation

- Configurer le service RAC/M Identity

- Installer les composants requis

Une barre de progression indique l'état actuel de l'installation. Ce processus peut prendre plusieurs minutes selon les performances de votre système et la configuration de la base de données.

Avertissement

Ne fermez pas la fenêtre de l'installateur et n'interrompez pas le processus d'installation. L'installateur passera automatiquement à l'écran suivant une fois l'installation terminée.

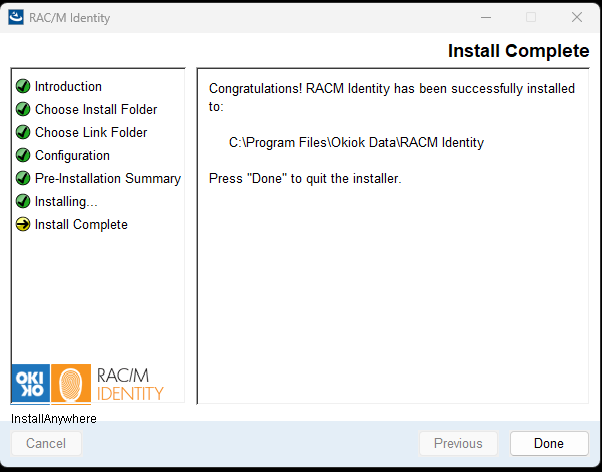

L'écran Install Complete confirme que RAC/M Identity a été installé avec succès :

Cliquer sur Done pour quitter l'installateur.

Félicitations!

RAC/M Identity est maintenant installé sur votre serveur.

Démarrage du service RAC/M Identity

Après avoir terminé l'installation, vous devez configurer les chaînes de connexion à la base de données et démarrer le service RAC/M Identity.

Configuration des connexions à la base de données

Avant de démarrer le service pour la première fois, vous devrez peut-être vérifier ou mettre à jour la configuration de connexion à la base de données.

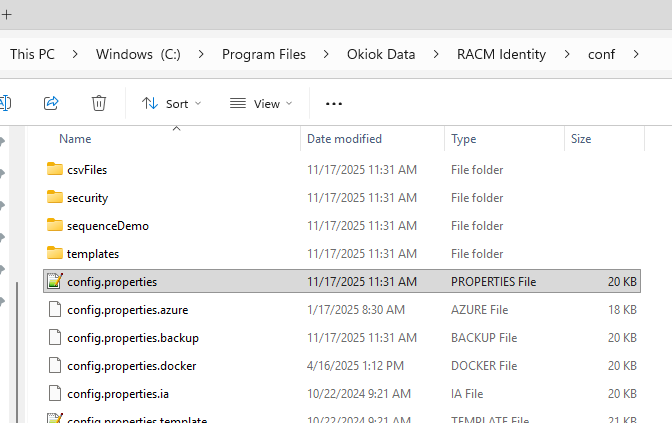

Naviguer vers le dossier de configuration de RAC/M Identity. L'emplacement par défaut est :

C:\Program Files\Okiok Data\RACM Identity\conf

Ouvrir le fichier

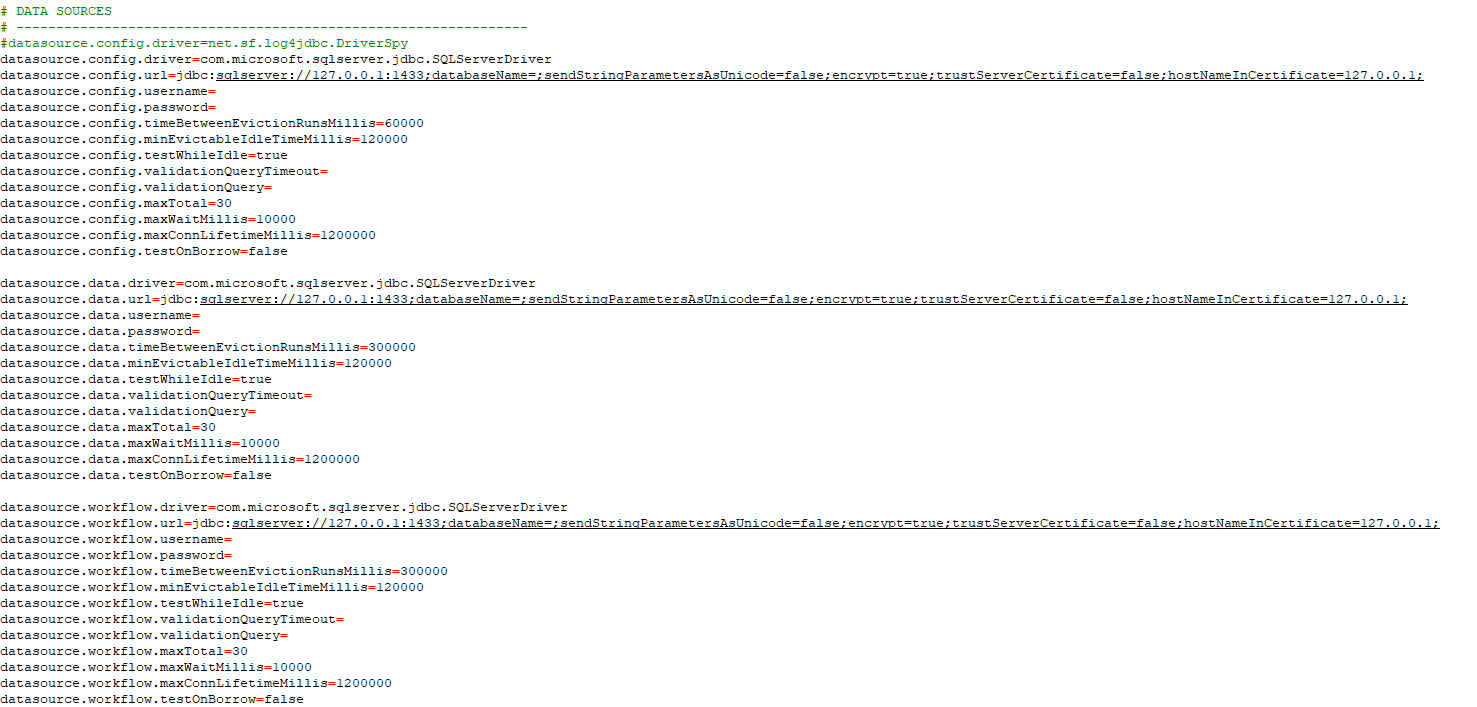

config.propertiesà l'aide d'un éditeur de texte (tel que Notepad). Ce fichier contient les chaînes de connexion à la base de données pour les trois bases de données.

Le fichier contient trois sections principales pour les sources de données :

- Base de données de configuration (

datasource.config.*) - Base de données de données (

datasource.data.*) - Base de données de workflow (

datasource.workflow.*)

Chaque section comprend les paramètres de connexion suivants :

driver: La classe du pilote JDBC (pré-configurée)url: L'URL de connexion à la base de données avec le serveur, le port et le nom de la base de donnéesusername: Le compte utilisateur de la base de donnéespassword: Le mot de passe de l'utilisateur de la base de données

Important

Les informations de connexion doivent correspondre à ce que vous avez entré pendant l'installation. Ne modifiez ces paramètres que si vous devez corriger des détails de connexion ou si votre configuration de base de données a changé.

- Base de données de configuration (

Si vous avez apporté des modifications au fichier

config.properties, enregistrer le fichier et fermer l'éditeur de texte.

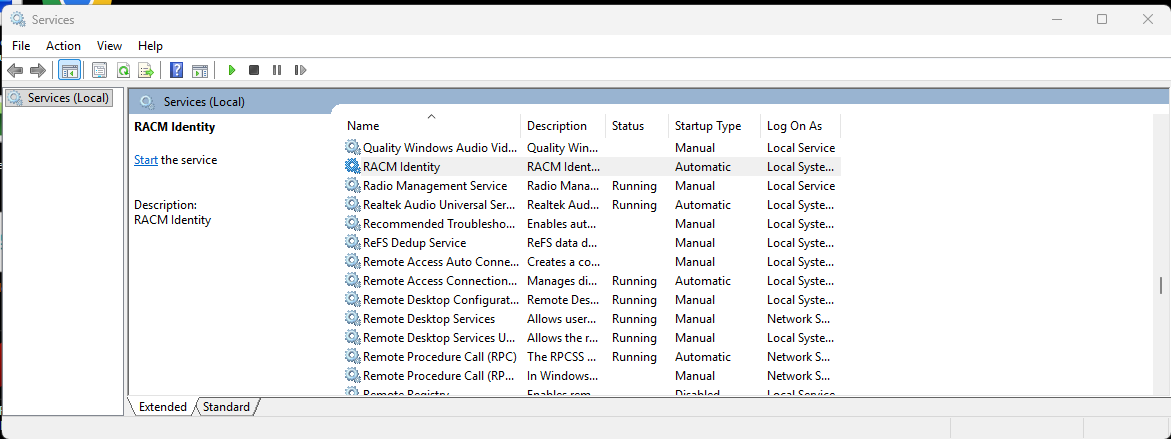

Démarrage du service

Pour démarrer le service RAC/M Identity :

Ouvrir la console de gestion des services Windows :

- Appuyer sur

Touche Windows + Rpour ouvrir la boîte de dialogue Exécuter - Taper

services.mscet appuyer sur Entrée

- Appuyer sur

Dans la fenêtre Services, localiser RACM Identity dans la liste des services.

Cliquer avec le bouton droit sur RACM Identity et sélectionner Start dans le menu contextuel.

Attendre que le service démarre. La colonne État devrait changer à Running.

Conseil

La première fois que le service démarre, il créera automatiquement toutes les tables, procédures stockées et fonctions requises de la base de données dans les trois bases de données. Ce démarrage initial peut prendre quelques minutes.

Vérifier que le Startup type est défini sur Automatic pour garantir que le service démarre automatiquement au redémarrage du serveur.

Pour modifier le type de démarrage si nécessaire :

- Cliquer avec le bouton droit sur RACM Identity et sélectionner Properties

- Dans la liste déroulante Startup type, sélectionner Automatic

- Cliquer sur OK pour enregistrer les modifications

Dépannage

Si le service ne parvient pas à démarrer, vérifier les éléments suivants :

- Vérifier que les chaînes de connexion à la base de données dans

config.propertiessont correctes - S'assurer que SQL Server est en cours d'exécution et accessible

- Confirmer que l'utilisateur de la base de données dispose des permissions db_owner sur les trois bases de données

- Vérifier les fichiers journaux de RAC/M Identity dans le dossier

logspour les messages d'erreur

Une fois le service en cours d'exécution, vous pouvez procéder à la connexion à RAC/M Identity pour la première fois.

Voir aussi

Annexe : Configuration SSL

SSL (Secure Sockets Layer) est un protocole de sécurité pour le chiffrement des communications sur Internet. Cette section décrit comment configurer RAC/M Identity pour utiliser SSL/HTTPS pour des connexions sécurisées.

Activation de SSL

Pour activer SSL dans RAC/M Identity :

- Préparer vos fichiers de certificat SSL (keystore et truststore)

- Copier les fichiers de certificat dans le répertoire

conf/security/ - Configurer les paramètres SSL dans le fichier

config.properties - Redémarrer le service RAC/M Identity

Paramètres de configuration SSL

Modifier le fichier config.properties et configurer les paramètres SSL suivants :

webserver.ssl=true

webserver.ssl.port=8443

webserver.ssl.keystore=conf/security/racm-keystore.jks

webserver.ssl.keystore.password=passw0rd

webserver.ssl.truststore=conf/security/cacert

webserver.ssl.truststore.password=changeit

webserver.ssl.keystoreType=JKSDescriptions des paramètres :

webserver.ssl: Définir àtruepour activer SSLwebserver.ssl.port: Le port HTTPS (par défaut : 8443)webserver.ssl.keystore: Chemin vers le fichier keystore contenant votre certificat SSLwebserver.ssl.keystore.password: Mot de passe pour le keystorewebserver.ssl.truststore: Chemin vers le fichier truststorewebserver.ssl.truststore.password: Mot de passe pour le truststorewebserver.ssl.keystoreType: Type de keystore (généralement JKS pour Java KeyStore)

Important

Pour les environnements de production, utiliser un certificat SSL valide émis par une autorité de certification (CA) de confiance. Les certificats auto-signés ne doivent être utilisés que pour les tests et le développement.

Certificat auto-signé par défaut

RAC/M Identity inclut un certificat auto-signé par défaut à des fins de test. Lors de l'utilisation du certificat par défaut, l'URL de l'application sera :

https://www.racm.com:8443/gui/

Avertissement de sécurité

Le certificat auto-signé par défaut est fourni uniquement pour les tests et ne doit jamais être utilisé dans les environnements de production. Obtenez et installez toujours un certificat SSL approprié d'une autorité de certification de confiance pour les déploiements en production.

Configuration du fichier hosts

Pour utiliser le certificat auto-signé par défaut (ou tout certificat avec un nom d'hôte spécifique), vous devez ajouter une entrée au fichier hosts de votre système.

Windows :

- Ouvrir le fichier hosts situé à :

C:\Windows\System32\drivers\etc\hosts - Ajouter l'entrée suivante :

127.0.0.1 www.racm.com

Linux :

- Ouvrir le fichier hosts situé à :

/etc/hosts - Ajouter l'entrée suivante :

127.0.0.1 www.racm.com

Conseil

Remplacer 127.0.0.1 par l'adresse IP réelle de votre serveur RAC/M Identity si vous y accédez depuis une machine différente. S'assurer que le nom d'hôte correspond au nom commun (CN) dans votre certificat SSL.

Création d'un certificat auto-signé

À des fins de test, vous pouvez créer un certificat auto-signé à l'aide de l'utilitaire Java keytool. Les commandes suivantes démontrent comment créer un certificat auto-signé :

Note

Ces commandes sont fournies pour les environnements de test et de développement uniquement. L'utilitaire Java keytool est inclus avec l'installation OpenJDK fournie avec RAC/M Identity.

1. Supprimer tout certificat existant (si nécessaire) :

keytool -delete -alias racm -keystore cacertLorsque vous y êtes invité, entrer le mot de passe du truststore (par défaut : changeit).

2. Générer un nouveau keystore avec un certificat auto-signé :

keytool -genkey -v -keysize 2048 -keyalg RSA -alias racm -validity 3650 -keystore racm-keystore.jks -storepass passw0rd -dname "CN=www.racm.com, OU=Okiok, O=Okiok, L=Laval, S=Quebec, C=CA"Cette commande crée un fichier keystore nommé racm-keystore.jks avec :

- Taille de clé : 2048 bits

- Algorithme : RSA

- Validité : 3650 jours (10 ans)

- Nom commun (CN) : www.racm.com

3. Exporter le certificat :

keytool -export -alias racm -keystore racm-keystore.jks -file racm.crtLorsque vous y êtes invité, entrer le mot de passe du keystore (par défaut : passw0rd).

4. Importer le certificat dans le truststore :

keytool -import -alias racm -file racm.crt -storetype JKS -keystore cacertLorsque vous y êtes invité, entrer le mot de passe du truststore (par défaut : changeit).

5. Copier les fichiers de certificat dans le répertoire de sécurité de RAC/M Identity :

Copier les fichiers racm-keystore.jks et cacert générés vers :

C:\Program Files\Okiok Data\RACM Identity\conf\security\6. Mettre à jour le fichier config.properties avec les paramètres de configuration SSL comme décrit ci-dessus.

7. Redémarrer le service RAC/M Identity pour appliquer la configuration SSL.

Déploiement en production

Pour les environnements de production :

- Utiliser un certificat émis par une autorité de certification (CA) de confiance

- Utiliser des mots de passe forts pour le keystore et le truststore (pas les mots de passe par défaut indiqués dans les exemples)

- Stocker les mots de passe en toute sécurité et limiter l'accès au fichier

config.properties - Envisager d'utiliser des variables d'environnement ou un coffre-fort sécurisé pour gérer les informations d'identification sensibles

- S'assurer que le nom commun (CN) du certificat correspond au nom de domaine complet (FQDN) de votre serveur

Après avoir terminé la configuration SSL et redémarré le service, vous pouvez accéder à RAC/M Identity en utilisant HTTPS à l'URL sécurisée configurée.