RAC/M Identity™ est notre solution de gouvernance des identités (GIA) simple et efficace qui permet aux grandes et petites entreprises de comprendre et de gérer les relations complexes entre les utilisateurs et leurs accès aux ressources physiques et numériques, sur site ou dans l’infonuagique.

AMÉLIORATION IMPORTANTES

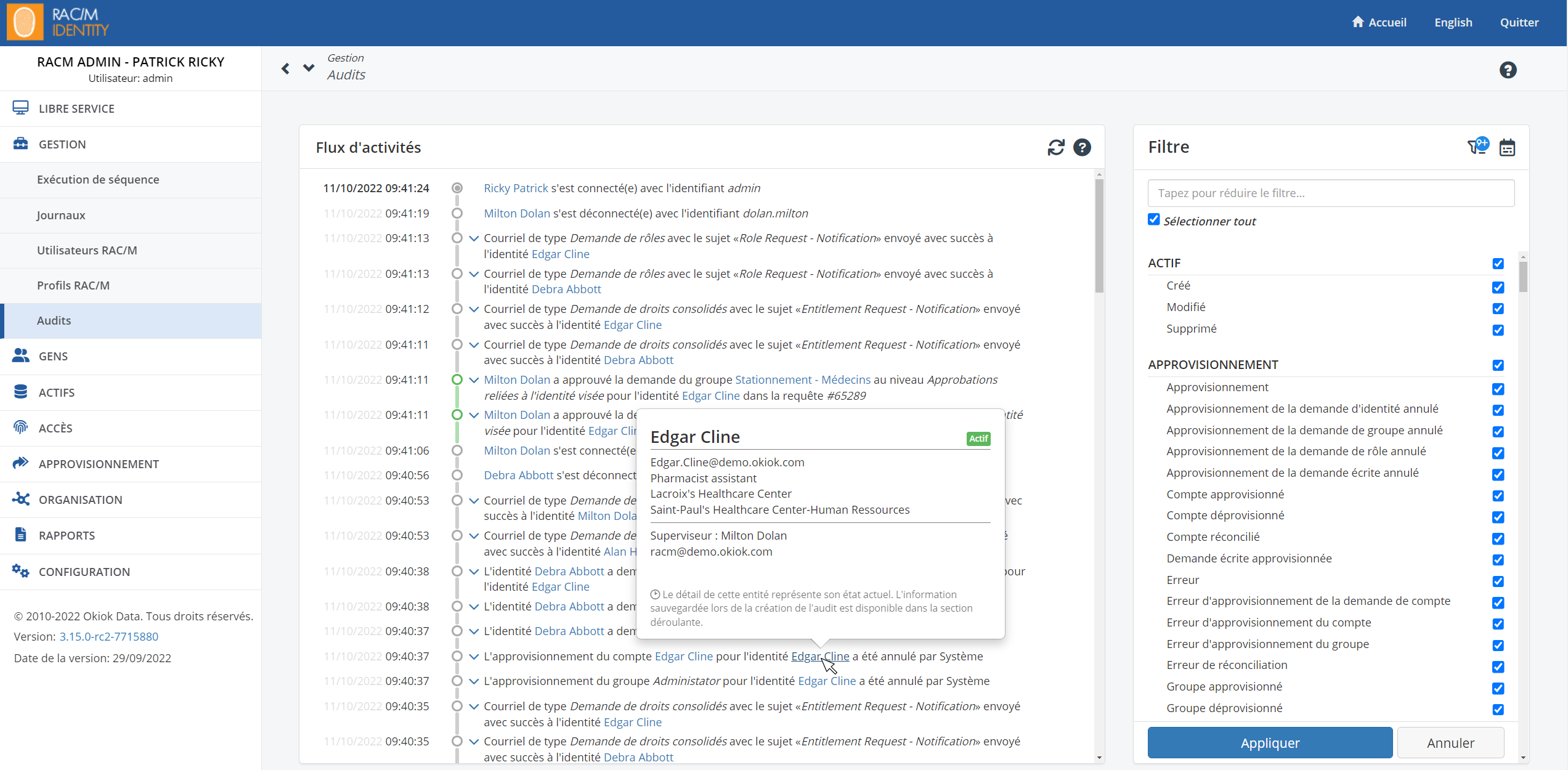

Audit

Les audits de RAC/M Identity ont été repensés pour fournir beaucoup plus d’informations sur le cycle de vie des entités du référentiel.

Un nouvel écran présente la liste de tous les audits dans le système. Cet écran permet de filtrer la liste par type d’audit et/ou par date.

Chaque enregistrement d’audit est maintenant accompagné d’information contextuelle qui permet de bien comprendre le contexte de l’audit lors de son écriture et de bien suivre le cycle de vie des entités et des demandes.

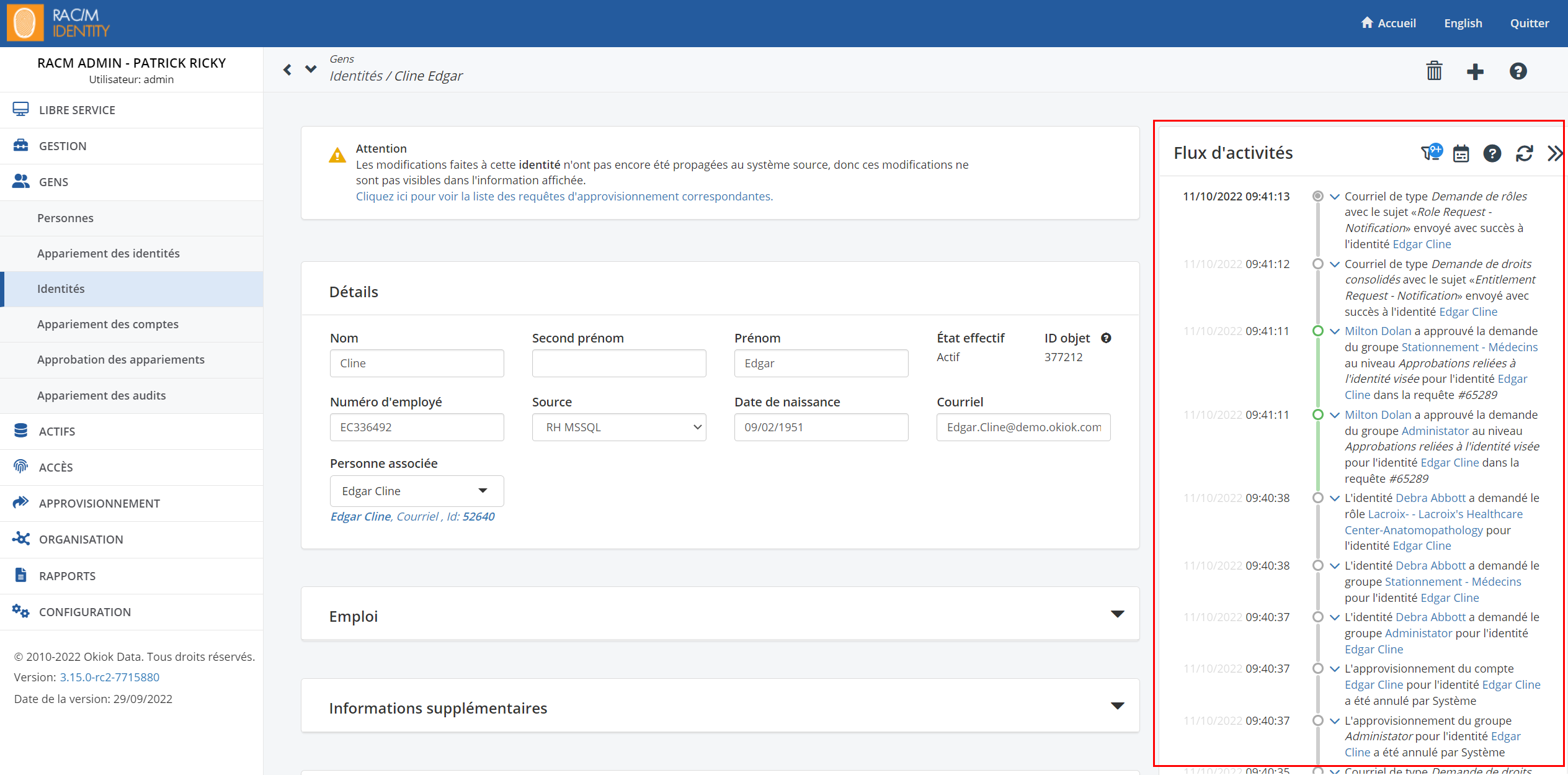

Chaque entité (identité, compte, application, etc.) peut maintenant être liée à une entrée d’audit. Dans les écrans de détails des entités, une nouvelle section « Flux d’activités » permet de voir la liste des audits associés directement à cette entité. Cette liste peut aussi être filtrée par type d’évènement ou par date.

Ces améliorations auront un impact important sur la taille de la base de données utilisée. Il faut donc prévoir une augmentation de l’utilisation de celle-ci.

API REST

Un nouvel API de service web REST a été ajouté pour remplacer l’ancien basé sur la technologie SOAP (ce dernier reste disponible, mais les nouvelles fonctionnalités seront ajoutées dans l’API REST). Voici la liste des fonctionnalités (« endpoints ») offertes actuellement:

- Authentication: Permets d’obtenir un jeton d’authentification pour les appels subséquents à l’API.

- Identities: Permets de lister, chercher, lire, créer, sauvegarder et supprimer des identités, ainsi que d’associer ou dissocier une identité à une personne.

- Persons: Permets de lister, chercher, lire, créer, sauvegarder et supprimer des personnes.

- AssetGroupings: Permets de lister, chercher, lire, créer, sauvegarder et supprimer des groupements d’actifs.

- Assets: Permets de lister, chercher, lire, créer, sauvegarder et supprimer les actifs.

- Groups: Permets de lister, chercher, lire, créer, sauvegarder et supprimer des groupes.

- Accounts: Permets de lister, chercher, lire, créer, sauvegarder et supprimer des comptes. En outre, vous pouvez récupérer les groupes et les identités associés au compte ainsi que d’associer ou dissocier un compte à une identité.

- Workflows: Permets de faire des demandes d’accès, intégration de contractuel, avis de départ, etc. Ceci correspond généralement aux demandes qui peuvent être faites dans l’interface libre-service. Ces demandes lancent les flux d’approbation appropriés et mènent jusqu’à l’approvisionnement des accès.

- Provisionings: Permets d’interagir avec les objets liés à l’approvisionnement. Ces objets sont crés dans le cadre des flux d’approbation. L’API permet de relancer les demandes ainsi que de lire et/ou annuler les objets individuels.

Les paramètres du service peuvent être consultés ici : https://www.okiok.com/products-documentation/racm-identity/api/v1-experimental/

Pour consulter la documentation de l’API sur votre installation RAC/M Identity, il vous suffit de faire pointer votre navigateur vers une adresse constituée de l’hôte de votre serveur et du chemin relatif vers la documentation de l’API (/api/v1/docs).

Par exemple: https://demo2.racmidentity.com/api/v1/docs/

AMÉLIORATIONS

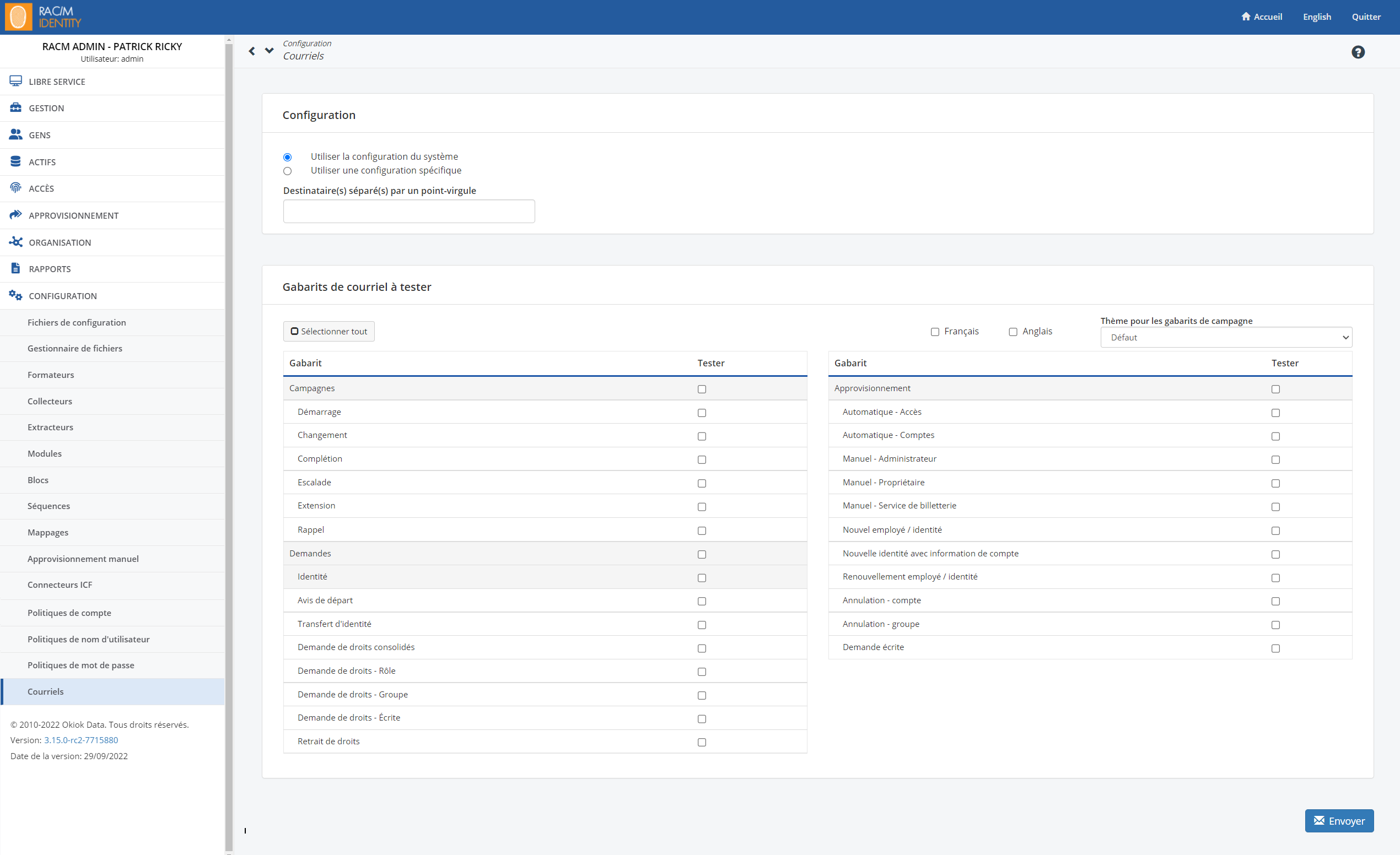

Testeur de courriel

Un nouvel écran est maintenant disponible sous Configuration/Testeurs de courriels qui permet de tester unitairement ou en lot les différents gabarits de courriel de RAC/M Identity.

Il est possible de faire les tests avec la configuration du service courriel configuré dans RAC/M Identity ou d’utiliser un autre serveur de courriel. Ceci permet entre autres de valider les paramètres de connexion d’un serveur de courriel.

Amélioration de la gestion des droits

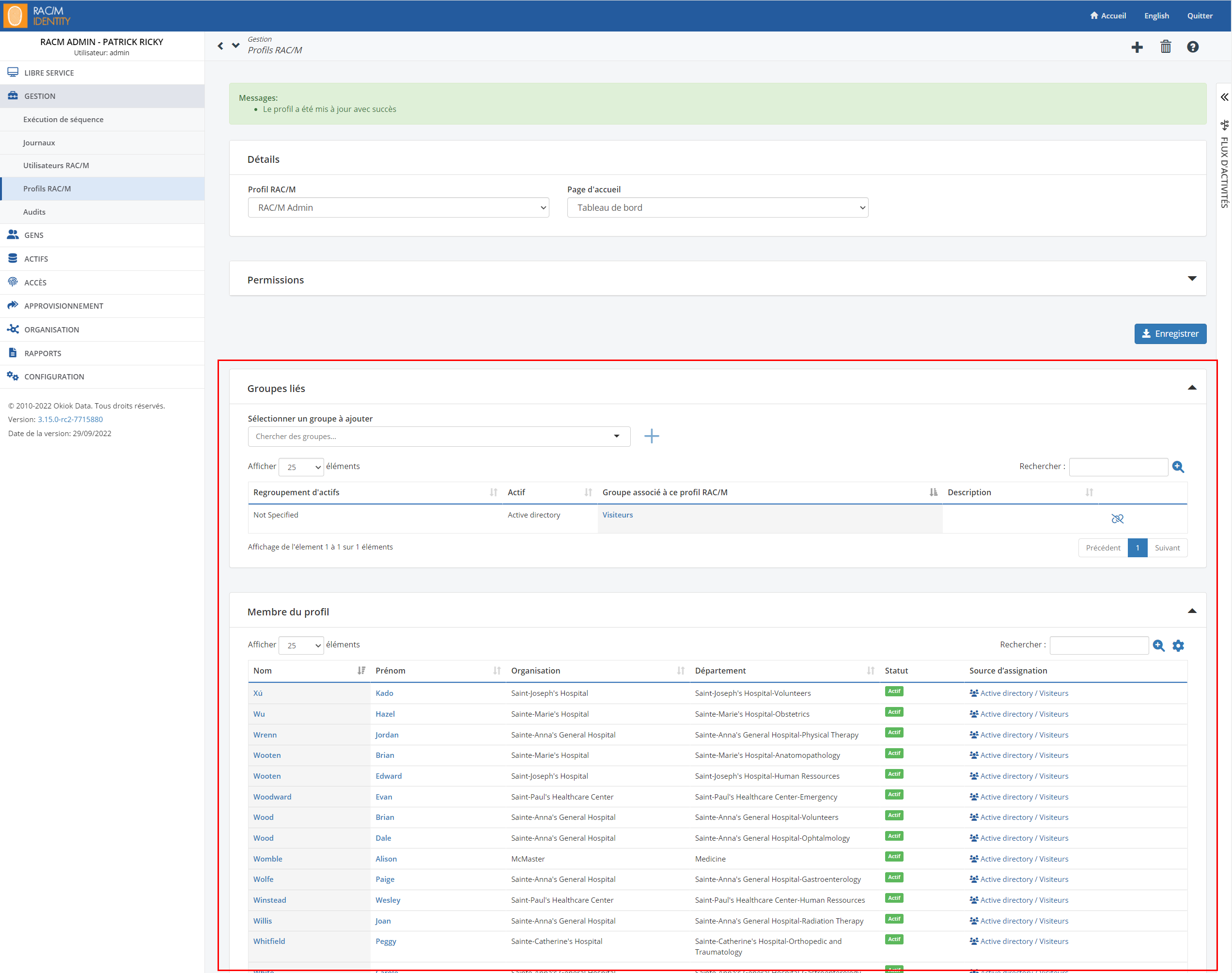

Les profils d’accès RAC/M Identity peuvent maintenant être associés à des groupes de sécurité d’actifs gérés par la solution (par exemple Active Directory). Ceci permet de simplifier la gestion des droits dans la solution même si les fonctionnalités d’approvisionnement ne sont pas configurées (comme c’est le cas pour l’édition gouvernance). #1006

Avertissement : La migration vers RAC/M Identity 3.15 doit être effectuée avec précaution si vous utilisez l’authentification unique. Cela vous oblige à modéliser votre relation de groupe Azure Active Directory /Active Directory avec les identités afin de maintenir l’accès à l’interface utilisateur.

Libre-service

- Quelques changements mineurs ont été faits dans les écrans de demande de droits dans le libre-service. #3207 et #3220

- Le mot ‘Division’ a été modifié pour ‘Organisation’ pour être conforme avec le reste de l’application.

- Dans les menus déroulants de recherche d’identités, le département est maintenant visible.

- Les dates et heures saisies dans le portail libre-service sont maintenant affichées selon le fuseau horaire du poste de l’utilisateur.

- Dans le Libre-service, lorsqu’une date était demandée pour remettre ou retirer des accès, il est maintenant possible de spécifier l’heure précise à laquelle l’action doit être prise. #3125

- Il est désormais possible de retirer le champ qui demande la date de fin d’intégration d’une identité externe dans le libre-service. La propriété suivante est disponible à cet effet dans le fichier config.properties: self.service.new.external.identity.end.date.enable. #3104

Module

- Ajout de modules (ModuleExternalFTPSGet,ModuleExternalFTPSMove, ModuleExternalFTPSMoveArchive et ModuleExternalFTPSPut ) pour les transferts de fichiers avec FTPS. #2644

- Ajouts d’un module (ModuleRunNativeScript) pour exécuter des scripts natifs au système d’exploitation (BASH, PowerShell, python, etc.) dans une séquence. #2190

- Deux nouveaux modules ont été créés pour gérer l’extraction des dates du code permanent du ministère de l’Éducation du Québec et du code permanent de la régie de l’assurance maladie du Québec. #3114

- Les attributs étendus peuvent être utilisés directement dans la configuration des modules. De plus, les champs à valeurs multiples en provenance de connecteurs ICF peuvent être associés à des attributs étendus supportant les valeurs multiples. #1394

- Il est maintenant possible de sélectionner des fichiers .txt dans les collecteurs. #2225

- Le module ModuleExtractSQL a été modifié pour permettre l’extraction de données des autres base de données (config, workflow) de RAC/M Identity. #317

Autres

- La colonne LAST_SYNC_DATE a été ajoutée pour la gestion de la réconciliation. Auparavant, RAC/M Identity utilisait la colonne LAST_MODIFIED_DATE qui provoquait des erreurs de traitement lorsque l’élément était enregistré manuellement dans l’interface utilisateur pendant l’exécution d’une séquence. #2938

- La liste des rapports a été améliorée pour offrir de meilleures capacités de filtrage. #2806

- La liste des campagnes pouvant être sélectionnées lors du lancement d’une campagne incrémentale a été améliorée. #2809

- Ajout de la colonne description dans la liste des approvisionnements de comptes. #3158

- Les dates de début et de fin ont été ajoutées à la liste des identités. #2973

- Des modifications ont été apportées au serveur pour permettre l’affichage d’attributs étendus dans le gabarit de courriel ‘AutomaticProvisioning_account.html’. #2963

CORRECTIFS

Module

- Dans le module ModuleCorrelationByDomainAccountName une erreur de correlation a été corrigée quand le champ de correspondance avait un ‘%’. #3097

- Une erreur de copie du module ModuleCopyColumnsAndInsertSQL a été corrigée lorsque le SUPERVISOR_ID est défini dans les configurations de copie de données du module. #3121

- Correction de la sélection de la stratégie de nomenclature des comptes lors de l’approvisionnement manuel ‘ModuleManualProvisioningRequest’. #3205

- Le moduleDeleteNonUpdatedSinceDate ne traite plus les comptes qui ont déjà le statut « TERMINATED » lorsqu’il est configuré pour « terminer » les comptes sans les supprimer. #2683

Campagnes de révision

- Corrections de la fonction de transfert de la campagne de révision. Lors de plusieurs demandes de transfert successives, certains transferts ne fonctionnaient pas, mais l’interface indiquait le contraire. #3165

- Dans une campagne de révision, si une identité était rejetée, l’interface obligeait l’utilisateur à saisir un commentaire, mais le bouton « Oui (rejeter) » était utilisable et permettait de soumettre la demande sans commentaire. Ceci a été corrigé.

- Lorsqu’une campagne est sauvegardée en mode aperçu, les dates de notification sont calculées. Lors du démarrage de la campagne, ces dates n’étaient pas recalculées. Ceci a été corrigé pour recalculer les dates de notifications au moment du démarrage de la campagne. #3167

- Corrections de l’affichage des règles SOD dans les écrans de campagne de révision. #3226

- Les certificateurs terminés ne se voient plus attribuer de révision. Les révisions sont transférées au responsable de la campagne de révision. #3139

- Corrections d’un problème avec la génération de campagnes par fiduciaires de compte lorsque le compte a plusieurs groupes. #2997

- La fonctionnalité « Approuver tout » a été corrigée lorsque la campagne de révision est filtrée par groupe. #275

Autres

- Une clarification a été apportée à l’écran de version de rôle pour mieux distinguer la description du rôle et la description de la version. #2877

- L’approbation d’une demande annule désormais les tâches et les demandes redondantes pour les mêmes droits. #2762

- Lors de l’activation d’une nouvelle version d’un rôle, RAC/M Identity tentait d’annuler toutes les demandes en cours pour ce rôle. Ceci a été corrigé. #3132

- Lors du démarrage du serveur, l’appel au service terracota.org pour vérifier si la librairie ehcache doit être mise à jour a été désactivé. #3103

- Les listes d’éléments divers dans l’interface utilisateur ont été corrigées pour permettre l’utilisation de caractères spéciaux dans la zone de filtre tels que ‘+’ et ‘%’. #3178

- La page des identités a été corrigée de sorte qu’elle n’échoue plus lorsque l’une des identités de la liste est associée à un superviseur qui n’existe plus. #3022

- Lors de la duplication des rôles dynamiques, les critères d’inclusion n’étaient pas dupliqués. Les critères sont maintenant copiés. #3087

- Dans certains cas, il était possible que des demandes d’approvisionnement manuel soient traitées en double. Cette situation a été corrigée. #3099

- Pour réduire la possibilité d’usurpation d’identité, un utilisateur ne peut plus apparier ses comptes à d’autres identités ou apparier d’autres comptes à son identité. #2967

- Corrections de la sauvegarde d’un actif. Les champs Identifier1 et Identifier2 sont maintenant sauvegardés normalement. #550

- Il n’est plus possible pour un utilisateur d’annuler sa propre demande une fois qu’elle a été entièrement approuvée. Ceci corrige une vulnérabilité où un utilisateur pouvait annuler la demande de retrait d’accès dans le futur une fois que l’accès lui avait été accordé avec une date de fin. #3171

- Corrections de la fermeture inattendue d’un compte pendant l’approvisionnement. Cela se produisait lorsqu’un AccountManagement ne contenait qu’un seul AccountManagementProfile et que celui-ci était pour un groupe déjà supprimé. #3187

- Corrections de la gestion des droits dans l’écran « Toutes les tâches » en relation avec un profil utilisateur de RAC/M Identity. #3146

- Quelques modifications ont été apportées à l’écran d’appariement des comptes afin de réduire le niveau de confusion avec l’appariement des comptes avec fiduciaires. #2116

- Corrections de la gestion des stratégies de nomenclature des comptes dans l’approvisionnement manuel. La stratégie n’était pas prise en compte dans ce contexte. #3206

- Lorsqu’un transfert est autoapprouvée (fait par le superviseur de l’identité), il n’y avait aucune tâche créée et les modifications de l’identité restaient à l’état « EN ATTENTE ». Une tâche autoapprouvée est maintenant créée et les modifications de l’identité sont passées à l’état « APPROUVÉ ». #3090

- Corrections des formats de dates dans les écrans d’approvisionnement. #3227

- Lors de la suppression d’un groupe, les tâches et les demandes associées sont maintenant annulées correctement. #2924

- Les demandes de transferts via le libre service pouvaient entrainer le retrait de certains droits donnés par des rôles dynamiques. Ceci a été corrigé. #2949

- Certaines demandes de groupe n’étaient pas associées à un « workflow » de la solution. Si ces demandes étaient redondantes, elles n’étaient pas annulées au moment où l’accès était remis. Ceci a été corrigé. #3188

- Une erreur de rafraichissement de la description des séquences a été corrigée dans l’écran d’exécution de séquence. #2974

- Dans certaines situations, les tâches de renouvèlement de contractuel n’étaient pas traitées correctement lorsqu’elles étaient annulées et ceci faisait échouer l’exécution du module de renouvèlement par la suite. Ce problème a été corrigé. #2980

CHANGEMENT ENTRAINANT DES MODIFICATIONS

Ces nouvelles propriétés doivent être ajoutées au fichier config.properties des installations actuelles de RAC/M Identity

- Importation multi-valeurs du système source

- Lors de l’importation de valeurs multiples à partir d’un système source, de Microsoft Active Directory par exemple, les valeurs multiples qui sont mappées à des valeurs uniques dans RAC/M Identity feront échouer la séquence. Ces valeurs multiples doivent être mappées à des attributs étendus à valeurs multiples.

- Dates

- self.service.new.external.identity.end.date.enabled=true

- Affiche le champ de la date de fin dans le self-service pour la demande d’intégration d’un contractuel externe.

- self.service.future.request.min.date.override=

- Le nombre de minutes dans le futur à appliquer sur les sélecteurs de dates qui demande une date dans le futur. Si une de ces dates est soumise dans une demande et qu’elle est dans le passé, la demande échoue à cause de cette date. Cette valeur a pour objectif que l’utilisateur soumette sa demande avec une date suffisamment loin dans le futur pour que lorsqu’elle sera soumise et traitée par le serveur, la date ne soit pas passée. La valeur par défaut est 15, pour que les dates sélectionnées soient 15 minutes dans le futur.

- self.service.new.external.identity.end.date.enabled=true

- Keystore pour définir les clés a utilisé pour l’authentification OAuth 2.0 utilisée par l’API REST

- Ce keystore qui est configuré via les configurations `webserver.api.keystore.*` sert à la signature du jeton OAUTH2.0 pour l’API REST.

Il est recommandé de produire une nouvelle paire de clé et ne pas utiliser le même certificat que celui de l’interface utilisateur de RAC/M. - Les configurations suivantes sont utilisées pour accéder au certificat lors de l’authentification OAUTH:

- webserver.api.keystore=[TRAJET VERT LE FICHIER KEYSTORE]

- webserver.api.keystore.password=[MOT DE PASSE DU KEYSTORE]

- webserver.api.keystore.private.key.alias=[ALIAS DE LA CLÉ PRIVÉ]

- webserver.api.keystore.private.key.password=[MOT DE PASSE DE LA CLÉ PRIVÉE]

- webserver.api.token.expires_in_seconds=[NOMBRE DE SECONDE AVANT L’EXPIRATION DU JETON]

- Temps d’expiration du jeton d’authentification. Ce chiffre est en secondes.

- Ce keystore qui est configuré via les configurations `webserver.api.keystore.*` sert à la signature du jeton OAUTH2.0 pour l’API REST.

- Campagne

- incremental_campaign_list.size

- La liste des tailles possibles pour la liste des campagnes incrémentales. La valeur par défaut est 5,10,25,50.

- incremental_campaign_list.size

- Audits

- number_fetched_audits

- Le nombre d’éléments récupérés dans la page d’audit. La valeur par défaut est 100. Le maximum est de 4096.

- number_fetched_audits