Utilisation de l’authentification multifacteur (AMF) dans la version 4.15.0 de S-Filer/Portal™.

Caractéristiques

La dernière version disponible de la solution S-Filer/Portal™ introduit l’authentification multi-facteur (AMF) dans la solution. L’introduction de cette nouvelle fonctionnalité n’est pas immédiatement apparente suite à la migration à la version 4.15.0. Les utilisateurs pourront continuer d’utiliser l’application exactement comme ils le faisaient précédemment. Le modèle d’adoption de l’AMF dans la solution est individuel et chaque usager doit procéder par lui-même à son adoption. Une fois l’AMF adoptée par un usager, l’impact se répercute sur l’ensemble des protocoles de communication. Les sections suivantes illustrent ces impacts.

MISE-EN-OEUVRE DE L’AMF

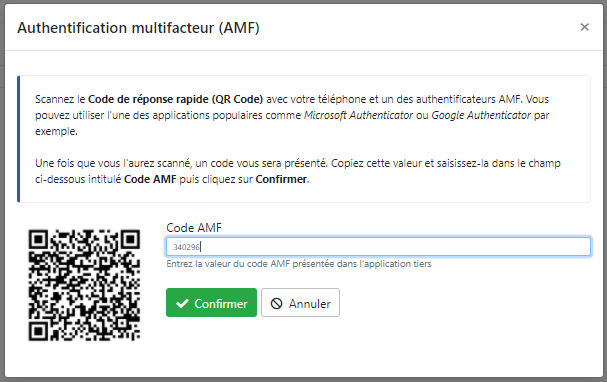

La mise-en-oeuvre de l’AMF se fait via l’interface utilisateur de la solution. Les utilisateurs voulant profiter de cette fonctionnalité peuvent y arriver en activant celle-ci à travers leur écran de profil. A partir de la version 4.15.0, deux nouveaux sous-menus sont disponibles : Authentification multifacteur (AMF) et jetons d’accès. En utilisant l’option Authentification multifacteur (AMF), une fenêtre apparaît et permet l’activation du TOTP. Vous devez utiliser une application supportant le TOTP comme Microsoft Authenticator ou Google Authenticator pour compléter la mise-en-oeuvre. Une fois le processus démarré, un Code QR sera affiché à l’écran. L’application que vous utilisez devrait vous permettre de scanner le Code QR à l’aide de la caméra de votre appareil mobile. Une fois celui-ci scanné, un code numérique de 6 chiffres va s’afficher dans l’interface de votre application sur votre appareil mobile. Il est nécessaire de procéder à la confirmation de celui-ci pour compléter l’activation de l’AMF. Une fois cette opération terminée, un code de 6 chiffres sera exigé suite à une authentification réussie.

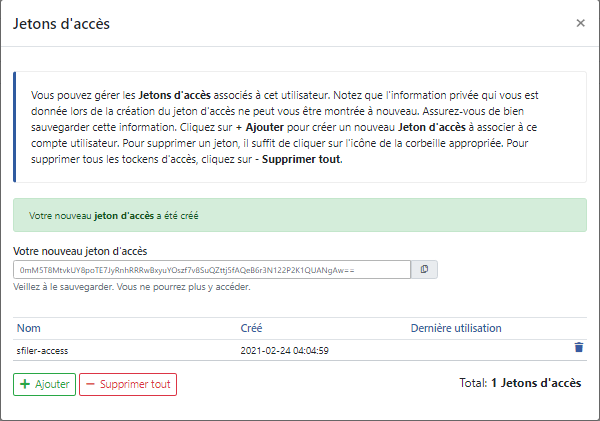

Il est aussi possible de générer un jeton d’accès à travers le second sous-menu nouvellement disponible dans cette version. Un jeton d’accès se trouve à être une alternative à un mot de passe régulier. Comme celui-ci est généré par la solution et est très complexe, il est considéré comme plus sécuritaire. Cette fonctionnalité a été mise en place pour que les applications devant faire des connexions automatiques (comme les clients Sanctum), qui ne peuvent demander un second facteur d’authentification, continuent de fonctionner même si le compte de l’utilisateur est configuré pour demander l’AMF. Ainsi l’utilisateur peut configurer l’AMF sur son compte et l’utiliser lorsqu’il s’authentifie directement, mais configurer ses applications pour utiliser des jetons d’authentification et ainsi faire des authentifications sans AMF. Plusieurs jetons d’accès peuvent être ajoutés à un même compte pour permettre à chaque application d’utiliser un jeton différent. Si un jeton est compromis, il peut rapidement être répudié par un utilisateur ou un administrateur système.

UTILISATION DE L’AMF DANS L’INTERFACE WEB

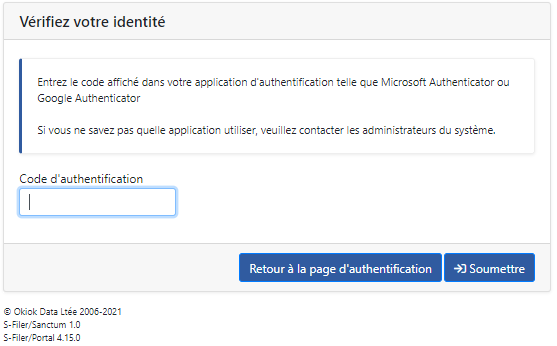

L’utilisation de l’AMF à travers l’interface utilisateur n’est présente que lorsque le bon mot de passe a été entré. Dans ce cas, un panneau intermédiaire est présenté et exige à l’utilisateur de fournir un code de 6 chiffres. L’utilisateur doit ouvrir son application mobile « authenticator », sélectionner le compte correspondant à son compte S-Filer et entrer le code. Si le code fourni correspond, l’utilisateur sera redirigé vers les pages de l’application. Il faut noter que la saisie successive de mauvais codes MFA(TOTP) pourrait verrouiller le compte de l’utilisateur.

UTILISATION DE l’AMF AVEC LE PROTOCOLE SFTP

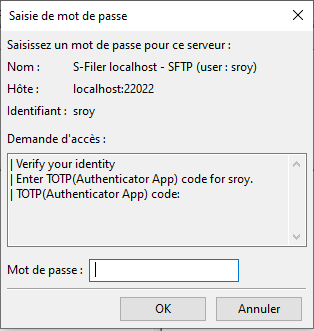

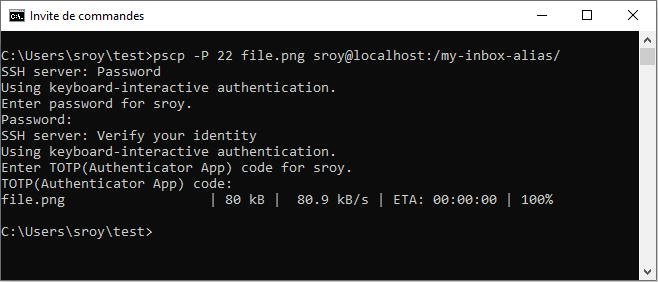

L’introduction de l’AMF dans la solution ne se limite pas à l’interface graphique. Si un profil utilisateur est configuré pour utiliser l’AMF avec TOTP, alors le code de 6 chiffres sera exigé lors de transferts de fichiers aussi (à la condition bien sûr d’utiliser un mot de passe, car l’utilisation d’un jeton d’accès outrepasse la nécessité de fournir un second facteur d’authentification). L’expérience utilisateur pourra par contre varier en fonction du client utilisé. La fonctionnalité est disponible autant via les clients utilisant une interface graphique que pour les clients fonctionnant en mode ligne de commande. Il peut être nécessaire d’activer le mode interactif de votre client graphique pour que la saisie du TOTP puisse être possible.

L’expérience utilisateur en mode ligne de commande sera similaire. Le mot de passe de l’usager sera exigé une première fois, viendra ensuite une seconde question pour laquelle l’utilisateur devra fournir les 6 chiffres de son code TOTP.

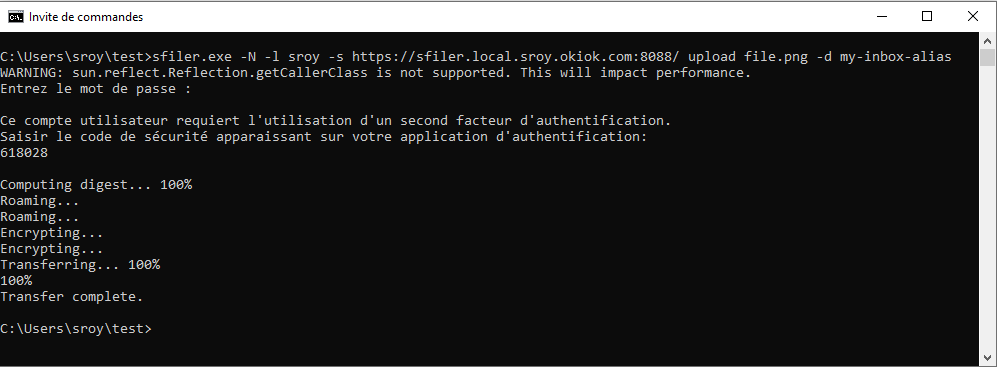

UTILISATION DE L’AMF AVEC LES OUTILS LIGNES DE COMMANDES S-FILER

Les outils pour ligne de commande sfiler-cli et sfiler-admin-cli ont aussi été modifiés pour supporter l’AMF. Dans le cas du sfiler-cli (outil utilisé pour effectuer des transferts de fichiers), si l’utilisateur a activé l’AMF, il sera nécessaire de fournir le code de 6 chiffres avant le démarrage du transfert. Comme pour les autres clients et protocoles de la solution, il est aussi possible d’utiliser des jetons d’accès comme mot de passe avec les CLIs. Lorsqu’un jeton d’accès est utilisé, il n’est pas nécessaire de fournir le code TOTP même si le profil utilisateur est configuré pour l’utiliser.

Le sfiler-admin-cli exigera aussi un code de 6 chiffres si l’utilisateur a activé la fonctionnalité dans son profil utilisateur. De nouvelles fonctions de gestion de l’AMF sont aussi disponibles avec cette nouvelle version qui permettent la gestion du MFA :

- add-auth-factor-access-token, qui permet la création d’un jeton d’accès pour un utilisateur.

- delete-auth-factor-access-token, qui permet la suppression de jetons d’accès pour un utilisateur.

- delete-auth-factor-totp, qui permet de faire la suppression de la configuration TOTP d’un utilisateur.

- list-auth-factor-access-token, qui permet d’obtenir la liste des jetons d’accès pour un utilisateur.

Utiliser le paramètre –help (-h) pour obtenir le détail de tous les paramètres et options possibles pour chacune des commandes offertes par les CLIs de la solution.

UTILISATION DE L’AMF AVEC L’API REST

L’API REST a été bonifié de façon à offrir les mêmes fonctionnalités que l’interface utilisateur. Une série de nouveaux services sont offerts pour gérer les TOTP et les jetons d’accès des utilisateurs. Il est donc possible d’automatiser la configuration des utilisateurs en utilisant l’API REST. Comme pour l’ensemble de l’API REST, vous êtes invité à consulter la documentation disponible directement à partir de l’url du serveur:

https://[server_url]/sfiler/server/api/docs/

Les nouveaux services sont disponibles à travers deux niveaux : auth et users.

Les services auth ont pour objectif de procéder aux appels reliés à l’authentification:

- POST : /auth/change-password

- POST: /auth/mfa/totp/validate-code

Les services users ont pour objectif de permettre la gestion des facteurs d’authentification pour les usagers :

- POST : /users/{id}/auth-factors/access-tokens

- GET : /users/{id}/auth-factors/access-tokens

- DELETE: /users/{id}/auth-factors/access-tokens

- GET: /users/{id}/auth-factors/access-tokens/{accessTokenId}

- DELETE: /users/{id}/auth-factors/access-tokens/{accessTokenId}

- POST: /users/{id}/auth-factors/totp

- GET: /users/{id}/auth-factors/totp

- DELETE: /users/{id}/auth-factors/totp

- GET: /users/{id}/auth-factors/totp/{totpId}

- DELETE: /users/{id}/auth-factors/totp/{totpId}

- POST: /users/{id}/auth-factors/totp/{totpId}/complete